リスクアセスメントツールの公開

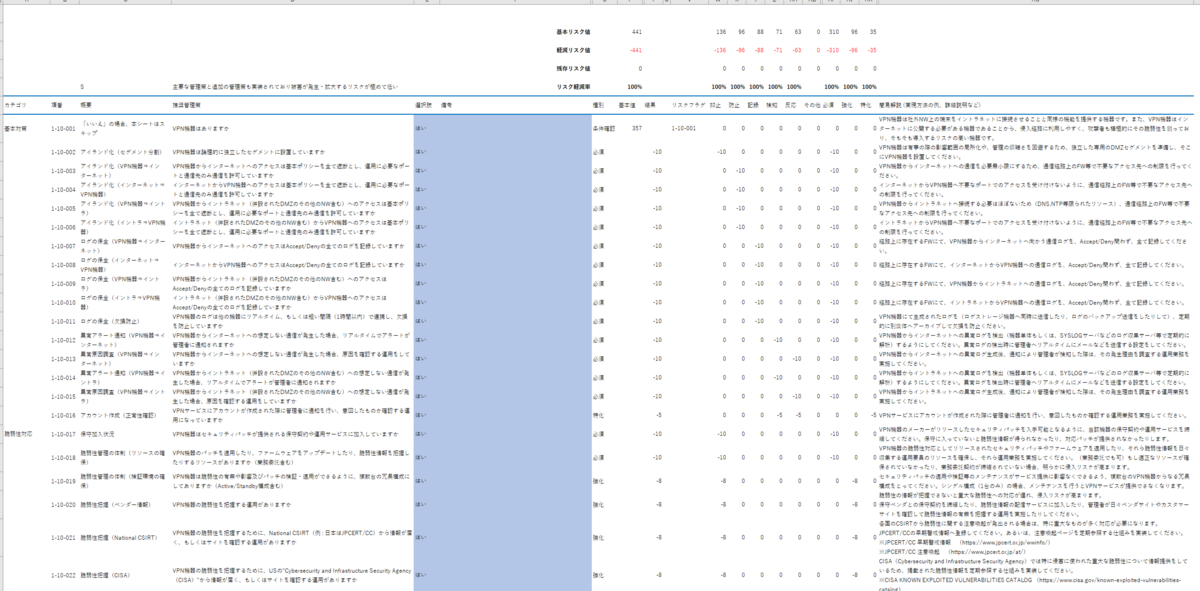

2024 年 7 月 31 日、ICI リスクアセスメントツールを公開しました。 このツールは、「標的型攻撃」「サイバーランサム」「ビジネスメール詐欺/ Business E-mail Compromise(BEC:読み方はビーイーシー)」の脅威に直面している組織が、自組織のリスク軽減率を可視化したり、多数の関連会社で構成される企業集団において、企業集団全体と個別のリスクを可視化したりするために有用なツールだと考えています。

本ブログでは、このツールをどのような考えや価値観で作成したのか、背景について記載します。

サイバーセキュリティー分野のリスクアセスメントに関する資料

情報セキュリティーのマネジメントにおいて、リスクアセスメントはその推進のコアとして組織が行うべき作業に位置づけられています。そのため、過去から様々な関連文書が公開されてきました。 リスクアセスメントというキーワードで公開されている資料には、進め方のガイドラインやプロセスを定義したフレームワークなどがあります。

例:

- NIST リスクマネジメントフレームワーク (原本)

- NIST リスクマネジメントフレームワーク (翻訳版)

- デジタル庁 政府情報システムにおけるセキュリティーリスク分析ガイドライン

- IPA 中小企業の情報セキュリティ-対策ガイドライン リスク分析シート

また、リスクを低減するために実施すべきことをまとめたガイドラインやベストプラクティス集も公開されております。

例:

リスクアセスメント実施における課題

このようにリスクアセスメントに関する資料は多いものの、これらの資料を活用してもなお、現場でのサイバーセキュリティーに関するリスクアセスメントの実施には課題が少なくないと ICI は認識しています。 例えば、情報コントロールを目的として CIA (機密性・完全性・可用性)を数値化する手法では、その尺度の判断において揺らぎが発生します。公表前の情報の機密性と公表後の情報の機密性は異なりますし、それらの要素を構成する細分化された情報も指定範囲にするか、そもそも細分化された情報をどこまで認識するのか情報の単位の判断でも揺らぎが発生します。 さらに、サイバーセキュリティーの分野では、標的型攻撃の攻撃者は最終的には情報を狙っている場合が多いですが、攻撃者の価値観に依存しており、所有者の価値観と必ずしも一致しないかもしれません。 例えば、社員の業務上の連絡先情報などは、社員の誰もが知りえるようにしておく必要がある情報のため機密性は低く設定されますが、攻撃者はソーシャルエンジニアリングを仕掛けるためにこの情報の窃取を目的としている場合もあります。 また、サイバーランサムを仕掛ける攻撃者は、システム内のデータを暗号化してその復号の鍵を購入させようとする脅迫をしてきます。リークサイトでの情報公開実施の脅迫も含め、内部の情報の重要性が高ければそれだけ脅迫が成功する可能性は高まりますが、最初から重要な情報に狙いを定めているわけではありません。 このように、情報を主体にしたリスクアセスメントを実施すると、担当者は現実とのギャップを感じるだけでなく、実施している施策の正当性を示すためにリスクアセスメントの結果が恣意的になるという本末転倒な事態も発生することがあります。 これらの問題を解消する実務的なリスクアセスメントを実施するにはどうしたらよいかというテーマは多くのサイバーセキュリティーに関する実務遂行者にとって課題であるといえるでしょう。

ICI リスクアセスメントツールに至るまでの過程

伊藤忠商事のサイバーセキュリティーを支える ITCCERT では、現場主導型で管理策を実装してきました。 それらの対策を一通り実装し運用が軌道に乗り始めた頃、自分たちの取り組みが網羅的であるか、過不足が無いか、世間一般の対策と乖離がないか、見直す必要性を感じていました。 そこで、外部の規範等を参考にし、管理策をベースにしたアセスメントのシートを 2016 年度に作成しました。 このアセスメントシートは、伊藤忠商事がサイバーセキュリティー分野で取り組むべき三か年計画の施策を策定することを目的にした 286 個の管理策を羅列した構成ですが、公開した ICI リスクアセスメントツールの原型とも言える構成になっています。

そして、このセルフアセスメントシートをグループ会社向けのアセスメントシートに翌年度の 2017 年度に作り替えしました。 作り替えに際して、項目数はほぼ変わりませんが、各管理策に属性を設定し、アセスメント結果がわかりやすくなるよう工夫しました。

- 対応する脅威 : 標的型攻撃・ランサムウェア(2017 年に WannaCry の蔓延)・BEC

- キルステップ :「侵入」「攻略」

- 管理策のカテゴリ :「抑止」「防止」「記録」「検知」

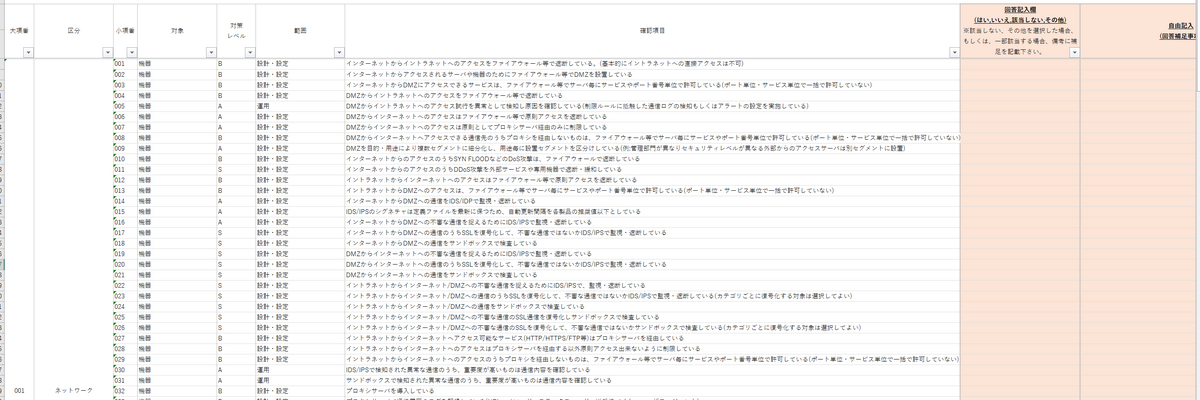

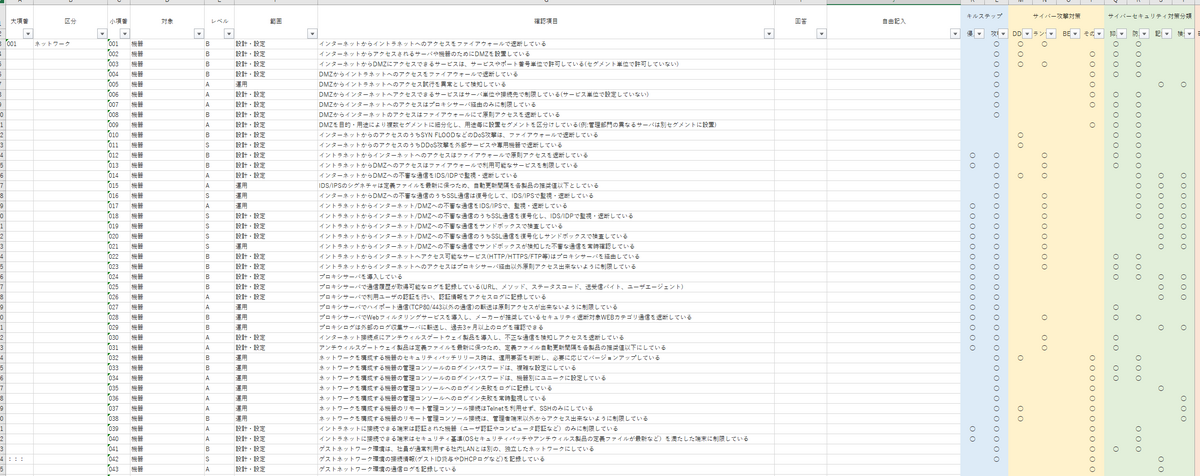

キルステップ・管理策のカテゴリ・三大脅威について

2017 年の時点で、キルステップと管理策の「抑止」「防止」「記録」「検知」というカテゴリ分類を整理しました。 この 2 つの要素について簡単に説明します。

まず、キルステップについてです。 標的型攻撃の分野の対策として代表的な対策の考え方として、サイバーキルチェーンのモデルがあります。2009 年に米国ロッキード・マーティン社が提唱したこのモデルは、偵察から目標の達成まで 7 フェーズに分けてその目的達成を阻止するための対策をたてる段階的なアプローチのモデルです。 Cyber Kill Chain® | Lockheed Martin

確かに標的型攻撃を分解すると個別の攻撃はこれらの段階に含まれていますが、長期的に潜伏した攻撃者や長期に攻撃を継続する攻撃者の動きは、段階というよりは混在のモデルであり、標的型攻撃のインシデントレスポンスを経験すると、現実の動きとのずれを感じさせるモデルでもありました。 このアプローチを若干見直したものは、特定非営利活動法人日本セキュリティ監査協会の APT による攻撃対策情報セキュリティ監査研究会として 2012 年に上梓した『APT 対策入門』という本に記載しました。 とはいえ、当時は国内の標的型攻撃の対応サンプル数も少なかった時代であり、サイバーキルチェーンの考え方を踏襲して独自の要素を加えた分類にしています。 そして、2016 年にアセスメントシートの分析結果を検討するなかで、このサイバーキルチェーンの見直しを実施しました。その結果、これらのサイバーキルチェーンのモデルは説明をするには煩雑であり、利用者が対策を講じる際には理解の妨げになる可能性があったことから、「侵入」と「攻略」の 2 つのステップに簡略化し、キルステップと定義しました。

侵入 : いわゆるアタックサーフェイス。攻撃者がシステムに入り込むポイント。アカウント窃取やマルウェア感染など 攻略 : システムに侵入した攻撃者が、システム全体を掌握する行為。管理者としての作業やペネトレーションテストにも類似

続けて管理策のカテゴリです。抑止・防止・記録・検知・反応という 5 つのカテゴリは、もともとセキュリティーメトリックスの考え方で悩んだことが出発点になっています。 数値化はビジネスにおける効果測定としてとても重要な作業ですが、サイバーセキュリティーの取り組みを数値化することはとても難しい取り組みです。サイバーセキュリティーの分野では数値で効果を端的に示すことが困難な管理策が多数あるからです。 例えば、最大の脆弱性は「人」である、とよく言われます。確かに、人の行動によって引き起こされるサイバー攻撃被害は多く対策が実施できるポイントと言えます。ところが、これを数値化できるでしょうか。 人に対する管理策として、サイバーセキュリティーに対する教育があります。では、教育受講者数は、効果を表していると言えるでしょうか。全員が教育を受け確認テストの結果が 100 点であっても、不審な添付ファイルを開封しなくなるわけではありません。 メールの添付ファイルを開く際に注意するように教育することはできますが、絶対に添付ファイルを開かせないようにするのは、添付ファイルを許可しないことの方が直接的で有用です。 このように、数値を追い求めるべき管理策と、数値で評価してはならない管理策、間接的な効果・直接的な効果を明確化するため、抑止の施策と、防止の施策を明確に分けました。 また、防止された行為の実施は違反行為です。この違反を検知するためには正常な動作と異常な動作両方の記録が必要です。 そして、その記録に応じて、異常を早期に検知し対応することは、プロアクティブな活動を実施するうえで重要な施策となります。そのため、この観点から、抑止・防止・記録・検知の管理策がセットで揃うように管理策を見直しました。 ICI リスクアセスメントツールでは、早期の対応がリスク拡大防止に重要となる事象について反応というカテゴリを追加し管理策を作成しました。

最後に、三大脅威についてです。 敵を知ることは、対策を立てる上で重要な要素です。 脅威を定義しないと、場当たり的な対策を積み上げることになってしまいます。 伊藤忠商事では、標的型攻撃だけでなく、ランサムウェアによる攻撃やビジネスメール詐欺による攻撃も、その攻撃の被害が大きくなる前からリスク対策が必要な脅威として定義してその萌芽を掴み、対策を開始していました。 そこで、標的型攻撃・サイバーランサム・ビジネスメール詐欺を三大脅威として改めて定義し、本社・グループ共通で意識すべき脅威と定義しました。 特に、サイバーセキュリティーの管理策は、1 つの管理策が複数の効果を持つことがあります。ところが、その機能を脆弱性だけにあてはめると、費用対効果としては小さく見えてしまいがちです。 そこで、複数の脅威に共通して効果がある管理策であることを示すことは、管理策の選定・継続の面でも有効と言えます。 2017 年版では、管理策がメインで脅威は後付けで出てくる構成でしたが、ICI リスクアセスメントツールに作り替えた際に、構成を見直し、より分かりやすさを重視して脅威ベースで管理策を割り付ける形式に変更しました。

ICI リスクアセスメントツールの今後

防御者が危険であると認知していない場所からの攻撃が最も有効であり、特に標的型攻撃においては、それらの個所が狙われることがあります。 例えば、事務所への物理的な侵入、無線 LAN への侵入、SaaS サービスやクラウドサービスへの侵入など、リスクアセスメントツールに含められなかったカテゴリはまだ多くあります。 それらの項目については、随時追加を検討していく予定です。

公開の意義

このように長年のナレッジが詰まった ICI リスクアセスメントツールは、伊藤忠グループ各社だけでなく、同様の脅威と対峙する他の組織においてもリスクアセスメントを実施する際に、そのまま利用できるものと考えています。 当社は「ブルーチームのイノベーターとして社会のサイバーセキュリティー強化に貢献する」という Mission を掲げております。その Mission 実現の一環として、当ツールを一般公開することが、社会全体のサイバーセキュリティー対策の一助となり、ひいては、そのフィードバックが我々のサイバーセキュリティー対策の強化にも繋がると考えています。

自組織の現状把握、関係会社全体の現状把握にぜひご利用ください。 ICI リスクアセスメントツールダウンロードサイト